Ransomware, besser bekannt als Erpressungstrojaner, Kryptotrojaner oder Verschlüsselungstrojaner verbreiten sich rasant und infizieren

derzeit zehntausende PC´s. Einmal infiziert werden einzelne PC´s oder ganze Netzwerke verschlüsselt und die Daten somit unbrauchbar.

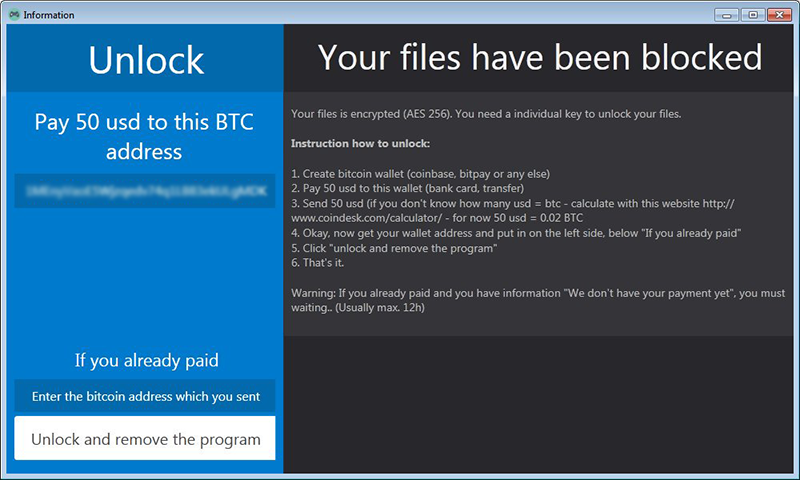

Nur durch die Zahlung eines Lösegeld in Form von anonymen digitalen Währungen, wie z.B. Bitcoins, können die Daten wiederhergestellt werden.

Wir helfen Ihnen, sich proaktiv zu schützen oder im Falle einer bereits erfolgten Infektion Ihre Daten wiederherzustellen.

Unsere Experten erreichen Sie 24/7 unter der folgenden kostenlosen Hotline:

Was ist Ransomware und wie schützt man sich davor?

Das Wort „Ransomware“ stammt aus dem Englischen und enthält den Begriff „Ransom“, was übersetzt „Lösegeld“ bedeutet. Es handelt sich hierbei um eine Art von Computer-Viren, die mit Hilfe von starker Verschlüsselung Ihre Daten verschlüsseln und damit unbrauchbar machen. Nur durch die Zahlung eines Lösegeld, meist in Form von digitalen Währungen, können die Daten wieder entschlüsselt werden.

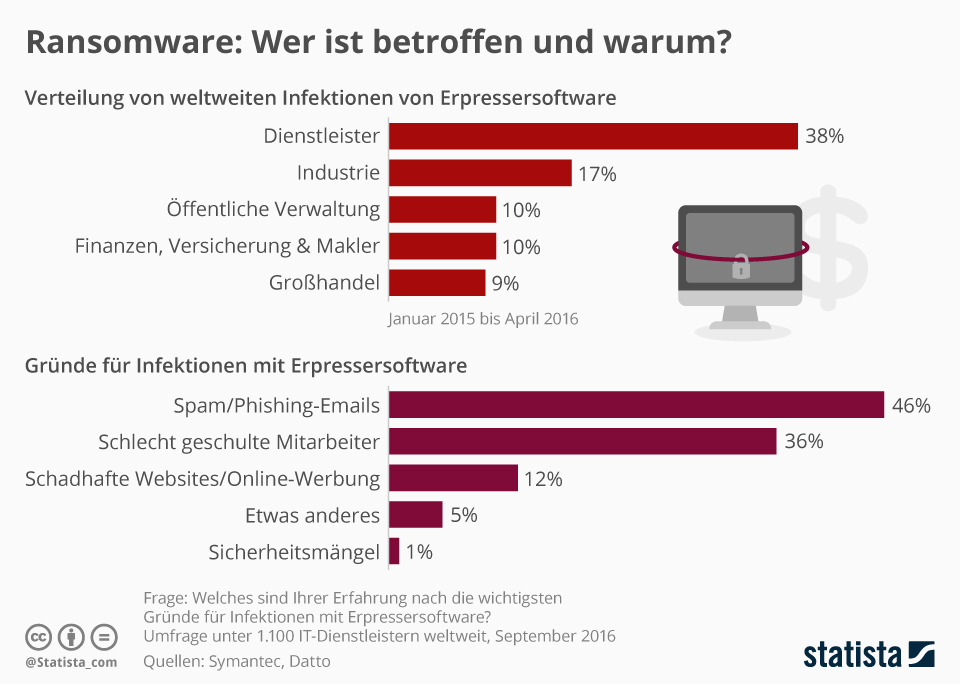

Einer Analyse der Sicherheitsfirma Malwarebytes zufolge, haben sich die Angriffe auf Unternehmen

mit Ransomware im Vergleich zum Vorjahr vervierfacht. Waren vor einigen Jahren noch

Privatanwender im Fokus der Angreifer, so ist bedingt durch die Erwartung, höhere Einnahmen zu

erzielen, eine Verschiebung zu erkennen. Nicht selten werden Lösegeldsummen in Millionenhöhe

von Unternehmen gefordert.

Die Angriffe wurden in den letzten Jahren immer weiter professionalisiert. Ausgeklügelte Techniken und nur einige wenige Informationen

über ein Unternehmen reichen aus, um die IT-Infrastruktur zu infizieren.

Bereits 2018 konnten Cyberkriminelle 8 Milliarden Euro erbeuten. Eine beträchtliche Summe, doch 2019 konnte noch mehr erbeudet werden:

Der generierte Schaden hat sich im Jahr 2019 gegenüber dem Vorjahr sogar mehr als verdreifacht, auf ca. 24 Milliarden Euro.

Ausgeklügelte Techniken und einige wenige Informationen über die Mitarbeiter eines Unternehmens (Social Engineering) ermöglichen es Hackern,

die IT-Infrastruktur mit einer einfachen bösartigen E-Mail zu infizieren.

Eine Infizierung mit einer Erpressungstrojaner erfolgt in der Regel durch eine E-Mail mit einem vermeintlich harmlosen Dateianhang.

Beispiele hierfür sind Lieferantenrechnungen, Mahnungen, Bewerbungen oder ähnliches. Die Angreifer legen dabei großen Wert auf das

Erscheinungsbild. In vielen Fällen werden Logos und Namen von bekannten Unternehmen verwendet um eine entsprechende Seriösität

vorzutäuschen und dem Empfänger dazu zu bewegen, den Anhang zu öffnen.

Der Anhang besteht in der Regel aus einem Word- oder Exceldokument mit Makrofunktionen. Wird ein solches Dokument geöffnet, wird im

Hintergrund der Trojaner heruntergeladen und installiert. In den meisten Fällen beginnt der Trojaner sofort damit, die Dateien des

Computers zu verschlüsseln. Es sind aber Fälle bekannt, in denen der Schadcode erst nach einigen Wochen ausgeführt wird.

Verschlüsselt werden in der Regel gängige Dateiformate wie Word und Excel(.docx/.xlsx), PDF-Dokumente (.pdf), aber auch Konstruktionsdaten

in CAD-Dateien, ZIP-Archive und weitere. Nicht selten werden mehrere hunderte unterschiedliche Formate unbrauchbar gemacht.

Ist der Computer Teil eines Netzwerkes, so ist es nicht unüblich, dass auch weitere Computer angegriffen werden. Hierdurch können

ganze Netzwerke und Produktionen lahmgelegt werden. Beispiele hierfür gibt es zu genüge.

Um sich vor Ransomware zu schützen, sollten Anwender und Unternehmen proaktiv handeln.

Verschiedene Sicherheitsmechanismen schützen die Daten und vermeiden teuere Ausfälle oder Totalverluste.

Wichtigstes Mittel gegen Viren jeglicher Art ist ein funktionsfähiges und physikalisch getrenntes Backup.

Außerdem ist ein Antivirus mit aktuellen Signaturen ein muss im Kampf gegen Malware. Da das häufigste

Einfallstor jedoch die E-Mail ist, sollte ein guter Spamfilter alle gefährlichen Mails herausfiltern,

bevor diese das Netzwerk überhaupt erreichen.

Schalten Sie die betroffenen Geräte sofort aus. Am besten durch das Trennen der Stromverbindung. Ein angefanger Verschlüsselungsvorgang kann hierdurch gestoppt werden. Hierdurch trennen Sie das betroffene System (PC/Server etc.) physikalisch vom Netzwerk um eine weitere Verbreitung auf andere Systeme zu vermeiden. Sollte es aus bestimmten Gründen nicht möglich sein, dass Gerät auszuschalten, so ziehen Sie umgehend alle Netzwerkkabel von dem Gerät ab. Sind Sie per WLAN mit Ihrem Netzwerk verbunden, sollten Sie Ihren WLAN-Router ausschalten. Ein ziehen des Netzsteckers reicht in der Regel aus. Haben Sie Backup-Systeme wie z.B. eine NAS oder andere Speichermedien, so trennen Sie auch diese umgehend vom Netzwerk oder von dem betroffenen System, um eine vorhandene Datensicherung nicht weiter zu gefährden.

Nun sollten Sie einen Experten zu Rate ziehen. Es empfiehlt sich, ein 1:1-Image des betroffenen Datenträgers als auch der (wenn vorhandenen) Sicherung zu erstellen. Erst dann sollte mit weiteren Analysen begonnen werden. So ist sichergestellt, dass der Datenbestand zum Zeitpunkt des Ausschaltens erhalten bleibt und auch nachträglich noch einmal betrachtet werden kann.

Prüfen Sie Ihre Datensicherung. Haben Sie noch eine Datensicherung, sollte mit Ihrem IT-Dienstleister das weitere Vorgehen besprochen werden. Eine allgemeingültige Vorgehensweise gibt es in dieser Situation nicht, da dies von vielen Faktoren wie z.B. der Art des Backups, des Aufbau des Netzwerkes wie auch der Anzahl der (betroffenen) Systemen und Art des Trojaners abhängig ist. Können die Daten aus der Datensicherung wiederhergestellt werden, kann das größte Übel meist abgewendet werden.

Aufgrund von Programmierfehlern konnten bereits diverse Verschlüsselungen umgangen werden und es ist unter Umständen möglich, die Daten auch ohne Zahlung des Lösegelds (Ransom) wieder lesbar zu machen. Die meisten Trojaner verschlüsseln Ihre Daten mit Datei-Endungen wie z.B. ".zzz" ".crypt". Anhand dieser Endungen kann eine grobe Klassifizierung der Schadsoftware erfolgen, welche für das weitere Vorgehen von entscheidender Bedeutung sein kann. Eine falsche Klassifizierung und der Einsatz der falschen Entschlüsselungs-Software kann die Daten ansonsten unwiederbringlich zerstören. Antiviren-Hersteller und Sicherheitsexperten konnten mittlerweile eine Vielzahl an Kryptotrojanern analysieren und aufgrund von Programmierfehlern die Verschlüsselung brechen. Als nächstes sollte der Ursprung der Infektion lokalisiert und der Hergang rekonstruiert werden.

Als erster deutscher, auf Ransomware spezialisierter Anbieter für Datenrettung und Wiederherstellung, bearbeiten wir jedes Jahr unzählige Fälle. Von diesem Wissen und unseren langjährigen Erfahrungen profitieren unsere Kunden.

Für die gesamte Abwicklung Ihres Falls erhalten Sie einen persönlichen Ansprechpartner der Sie durch den gesamten Prozess der Wiederherstellung Ihrer Daten führt.

Krypto-Trojaner.de ist eine Marke der ProNet Systems - Einem erfahrenen Systemhaus aus dem Sauerland. Wir betreuen hunderte mittelständische Unternehmen in ganz Europa.

Durch unseren 24/7 Service stehen wir Ihnen Rund um die Uhr zur verfügung. Erst recht dann, wenn es besonders schnell gehen muss.

Wir veröffentlich hier einen kleinen anonymisierten Auszug aus unseren Referenzen. Wir behandeln alle Fälle diskret. Wir bitten daher um Verständnis, dass wir hier keine weiteren Details nennen können.

Wir wurden kurz vor Weihnachten Opfer einer Ransomware die mehrere unserer virtualisierten Server verschlüsselte. Durch die Hilfe der ProNet Systems konnten wir auch ohne Zahlung des Lösegeld die Daten vollständig wiederherstellen. Vielen Dank noch einmal für den tollen Service, auch während der Feiertage.

Stephan M.

Automobilindustrie